Účastníky letošního ročníku konference IT Infrastructure & Security uvítal Aleš Pernecký, šéf divize bezpečnosti a infrastruktury v DNS. Akci uvedl se slovy, že komunikace patří mezi každodenní činnosti, které je potřeba chránit. V kybernetickém prostoru se totiž odehrává stále více transakcí.

Blíží se také okamžik, kdy vstoupí v platnost zákon o kybernetické bezpečnosti. Nutnost obrany a ochrany je nedílnou součástí strategie DNS, říká Pernecký. Strategie je založena na spolupráci s vedoucími technologickými partnery – výrobci, které si DNS vybírá tak, aby mezi nimi byli především lídři ve svých segmentech, dodal Aleš Pernecký.

Jako novinku pak oznámil, že DNS podepsala distribuční kontrakt se společností Citrix. Platit bude od října.

Úvodní přednáška patřila Aleši Špidlovi z ČIMIB, který mluvil o aplikaci zákona o kybernetické bezpečnosti (ZKB) v praxi.

Úvodní přednáška patřila Aleši Špidlovi z ČIMIB, který mluvil o aplikaci zákona o kybernetické bezpečnosti (ZKB) v praxi.

ZKB (naleznete např. na www.govcert.cz) vychází ze dvou hlavních zásad: minimalizace zásahu do práv soukromoprávních subjektů a individuální odpovědnosti za bezpečnost vlastních IT systémů.

Staví na třech pilířích: zajištění bezpečnostních opatření při technologicky neutrálních řešeních; zavádí povinnost hlášení kybernetických bezpečnostních incidentů; definuje nutná protiopatření – reakce na bezpečnostní incidenty.

Prováděcí předpis zákona o kybernetické bezpečnosti má pak sloužit jako manuál pro IT a bezpečnostní administrátory, kterým pomůže nastavit organizační a technická opatření a vytvořit bezpečnostní dokumentaci.

Předpis dále definuje úrovně bezpečnostních incidentů, reaktivní opatření a důležité kontaktní údaje. V přílohách dále najdete návod, jak hodnotit aktiva, rizika, minimální požadavky na kryptografické algorimy a informace, jakou strukturu má mít bezpečnostní dokumentace.

Aleš Špidla mimo jiné upozornil, že do kritické informační infrastruktury patří také organizace, jejichž výpadek služeb ovlivní více než 125 000 obyvatel země. Tuto podmínku splňuje velká část telco operátorů.

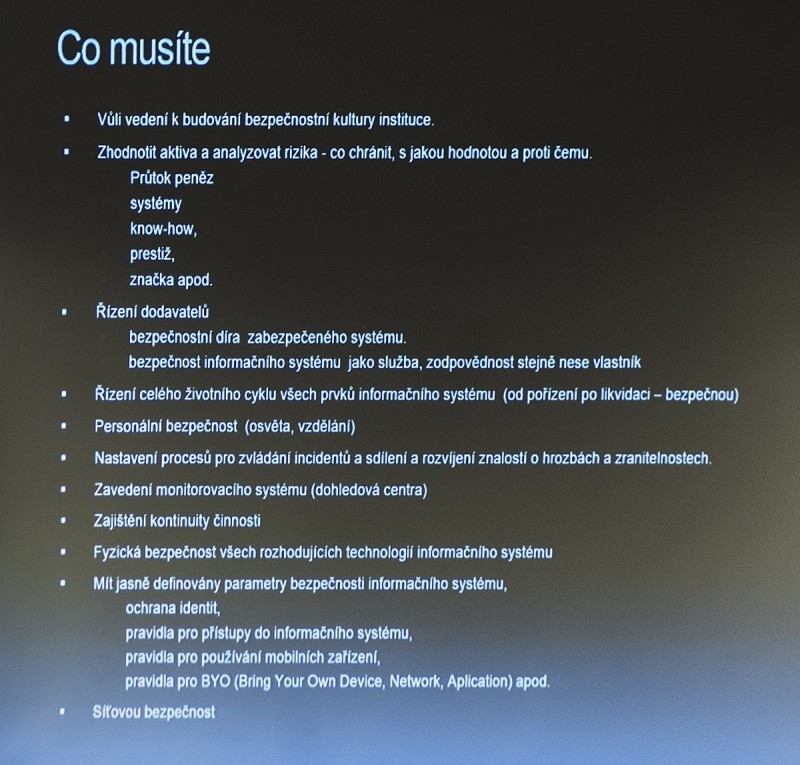

Poté Špidla podal hlavní doporučení pro zabezpečení organizací:

Po něm převzal slovo Miloslav Lujka, channel manager ve společnosti Check Point, který se v přednášce zaměřil na softwarově definovanou ochranu sítě.

Nejprve poukázal na snadnost provedení průniku. Varoval, že za 5 000 dolarů se dá koupit instrukce, jak infikovat PDF (např. životopis), který útočník zašle na HR oddělení firmy a infikuje jejich PC a síť.

Do sítí se dnes zapojuje velké množství nových a různých zařízení (herní, tiskárny, chytré domácnost atd.), nová zařízení jsou často otevřená, což ztěžuje jejich zabezpečení. Složitá infrastruktura vede k obtížnému zabezpečení.

IT manažer tak podle Lujky neví, jak jednoduše řídit celou infrastrukturu, a co hůř, neví, jak ji zabezpečit. Navíc si není jistý, zda pořizuje a dělá správné věci, které pokryjí všechna rizika.

Check Point se proto rozhodl vytvořit knihu (dvě publikace) o principech, jak správně zabezpečit infrastrukturu.

Zákazníci podle Check Pointu chtějí modulární bezpečnost, která je pružně přizpůsobitelná. Tomu podle Miloslava Lujky odpovídá softwarově definovaná ochrana, kterou lze rozdělit do tří vrstev. Nahoře je vrstva správy, která definuje bezpečnostní politiky a monitoruje události. Pod ní je kontrolní vrstva, kde se aplikuje definovaná kontrola, a nejníže leží vynucovací vrstva, což je fyzické nebo softwarové zařízení, které zabezpečení reálně obsluhuje.

Zákazníci podle Check Pointu chtějí modulární bezpečnost, která je pružně přizpůsobitelná. Tomu podle Miloslava Lujky odpovídá softwarově definovaná ochrana, kterou lze rozdělit do tří vrstev. Nahoře je vrstva správy, která definuje bezpečnostní politiky a monitoruje události. Pod ní je kontrolní vrstva, kde se aplikuje definovaná kontrola, a nejníže leží vynucovací vrstva, což je fyzické nebo softwarové zařízení, které zabezpečení reálně obsluhuje.

Lujka dále upozornil, že v dnešních sítích není jeden perimetr, ale vznikla potřeba nové segmentace sítě. Administrátor by měl definovat nejmenší segmenty (jednotlivé body), skupiny segmentů (interní, veřejné, citlivé, podle oddělení atd.) a konsolidovat místa, kde jsou data uložena.

Prezentaci Miloslav Lujka uzavřel tím, že ačkoliv má dnes většina organizací má firewally, nestačí to na zcela neznámé hrozby. Proto Check Point využívá stovky vlastních odborníků a výzkum v kombinaci s externími zdroji, aby je co nejdříve odhalil.

Po přestávce prezentova Igor Urban, territory account manager z Websense, řešení Websense Triton RiskVision jako odpověď na APT (Advanced Threat Protection).

Po přestávce prezentova Igor Urban, territory account manager z Websense, řešení Websense Triton RiskVision jako odpověď na APT (Advanced Threat Protection).

Nejprve však zdůraznil hlavní výzvy firem. Těmi je chybějící (dostatečný) rozpočet, jelikož ostatní oddělení nepřiznají, že bezpečnost potřebují k fungování, nikdo nevyhodnocuje cenu bezpečnostního incidentu a není stanovená zodpovědnost ani doba nápravy. Druhou výzvou je chybějící čas na nové projekty, přitom nikdo nevyhodnocuje produktivitu lidí.

U APT vysvětlil, že jde pouze o dlouhodobou kombinaci známých útoků v různých časech, místech a pořadí. Proto nejsou vidět.

Jako ochranu představil řešení RiskVision, které využívá čtyři hlavní komponenty:

- Soubor pokročilých obran proti novým hrozbám (advanced threat defenses)

- Globální síť 900 milionů koncových bodů zaznamenávající miliardy incidentů denně (znalostní DB)

- Souborový/objektový sandboxing (každý stahovaný soubor se testuje v cloudu Websense)

- DLP a detekci ztráty/krádeže dat.

Prezentaci zakončil tím, že součástí ceny všech produktů Websense je forenzní reporting.

S „pohádkou o sedmi bezpečnostních oblastech“ vystoupil Jan Ježek z business communication, partnerské společnosti Dellu. Varoval, že nebezpečí nepřichází z venku. Víte, kdo je připojen do sítě, jaké aplikace používá a kam data odesílá? Vzniká tak potřeba porozumět paketům posílaným po síti a rozhodovat, jak s nimi naložit.

Proto Dell SonicWall pokrývá sedm bezpečnostních oblasti – od zabezpečení perimetru sítě a jejích zón (next-generation firewall), přes ochranu webových aplikací (webový aplikační firewall), e-mailovou bezpečnost a zajištění shody s pravidly, zabezpečení bezdrátových sítí (vč. automatické konfigurace AP a centrálnímu managementu), zajištění vzdáleného přístupu po ochranu koncových bodů (vynucená ochrana stanic i serverů).

Proto Dell SonicWall pokrývá sedm bezpečnostních oblasti – od zabezpečení perimetru sítě a jejích zón (next-generation firewall), přes ochranu webových aplikací (webový aplikační firewall), e-mailovou bezpečnost a zajištění shody s pravidly, zabezpečení bezdrátových sítí (vč. automatické konfigurace AP a centrálnímu managementu), zajištění vzdáleného přístupu po ochranu koncových bodů (vynucená ochrana stanic i serverů).

K tomu Dell SonicWall nabízí monitoring, analýzu, reporting a management.

S mírně kontroverzním názvem prezentace Myslete jako padouši vystoupil Petr Hněvkovský, bezpečnostní konzultant z HP. Cílem však bylo ukázat, jak se strategicky podívat na bezpečnost z nadhledu.

Pro všechny padouchy je společná jedna věc – stačí jim uspět pouze jednou, pak již cíl ovládnou, varuje Hněvkovský.

Jako podporu proto HP Security Research spojuje přes 2650 výzkumníků a 2 000 zákazníků, kteří sdílejí data za účelem rychlého odhalování nových hrozeb. Bezpečnostní laboratoř HP údajně nachází šestkrát víc zero day zranitelností než deset ostatních konkurentů HP dohromady.

Jako podporu proto HP Security Research spojuje přes 2650 výzkumníků a 2 000 zákazníků, kteří sdílejí data za účelem rychlého odhalování nových hrozeb. Bezpečnostní laboratoř HP údajně nachází šestkrát víc zero day zranitelností než deset ostatních konkurentů HP dohromady.

Všechny nabyté znalosti pak HP schraňuje v databázi Threat Central, která dává dohromady všechna zjištění a data z různých zdrojů (open source, feedy, komunity, portály…) a obousměrně komunikuje.

Poté Petr Hněvkovský představil službu HP Application Defender, což je aplikační ochrana v reálném režimu, která běží v cloudové infrastruktuře. Zákazník tak nepotřebuje vlastnit infrastrukturu ani řešit správu.

Její význam podtrhl zjištěními HP, že více než 8 z 10 průniků prochází přes aplikační vrstvu a 9 z 10 mobilních byznys aplikací je zranitelných vůči útokům.

Přednášku zakončil myšlenkou, že je potřeba zvážit, kolik organizace věnuje prostředků na ochranu před infiltrací, když skutečná hrozba již může být uvnitř sítě. Pak jde o to ji odhalit a zabezpečit úniku zevnitř ven. Proto existuje služba HP ArcSight – bezpečnostní analýza a odhalení hrozeb, které se již v síťové infrastruktuře zákazníka nacházejí.

Jason Hart, VP cloud, CTO Office ve společnosti SafeNet vystoupil s prezentací Coudy with chance of Breaches (Oblačno, ojediněle úniky).

Jason Hart, VP cloud, CTO Office ve společnosti SafeNet vystoupil s prezentací Coudy with chance of Breaches (Oblačno, ojediněle úniky).

Zdůraznil, že od 1. 1. 2014 bylo reportováno přes 9,73 miliardy uniklých záznamů. Za posledních 12 let bylo vynaloženo 80 miliard dolarů na bezpečnostní produkty, přesto za poslední rok došlo k rekordně největšímu počtu úniků.

Hart označil data za novou ropu. V roce 2000 jsme vygenerovali 2 exabyty nových dat. Loni jsme to tento objem generovali každý den.

Zdůraznil, že nikdo bezpečně neví, jestli zaznamenává dnes nebo včera únik. Ochrana proto vyžaduje nový přístup.

Dnes máme cloud computing, virtuální zařízení, to vše s virtuálními bezpečnostními dírami. Velkou bezpečnostní dírou je heslo – jak ho útočník získá, dostane se dovnitř. Přes sociální inženýrství útočník tak dokáže prolomit téměř jakékoliv zabezpečení IT.

Prevence nefunguje, přijměte fakt, že u vás dojde k úniku, konstatuje Hart. Pro zabezpečení je proto potřeba podle Harta udělat tři základní věci:

- zjistit, co víte o datech, která chcete chránit

- zjistit, kde jsou data uložená

- šifrovat je a autentizovat k nim přístup (dvoufaktorová autentizace)

Poté naživo ukázal, jak je snadné automaticky přepojit zařízení ke škodícímu AP, který simuluje důvěryhodné SSID známého hotspotu.

V odpolední části na účastníky čekaly obchodně orientované prezentace společností Fortinet, Extreme Networks, Huawei, Thales, HID Global, IBM a Invea-Tech. V druhém sále paralelně probíhaly technicky zaměřené přednášky firem Check Point, Websense, Fortinet, Dell a HP.

Po celý den byly k dispozici také demo prezentace společností Check Point, Websense, Huawei, Dell a HP a stánky prezentujících výrobců.

Závěrem konference byla vylosována tombola. Výherce dostal hodnotnou cenu iPad mini, kterou do soutěže věnoval HID Global.

Poté navázal společenský večer se zástupci společnosti DNS i partnerskými firmami. Letos DNS nachystala program plný české gastronomie i zábavy. Součástí byly i turnaje ve stolním fotbálku a XXXL stolním fotbale, šipkách či zatloukání hřebíků.

Zdroj: ChannelWorld